กลุ่มแฮกเกอร์ GoldFactory โจมตีแถบอาเซียนด้วยแอปธนาคารปลอม

กลุ่มแฮกเกอร์ GoldFactory โจมตีแถบอาเซียนด้วยแอปธนาคารปลอม

มัลแวร์แนวดูดเงิน หรือ Banking Trojan นั้นถึงแม้บนข่าวจะเงียบ ๆ ไป และถูกแทนที่ด้วยข่าวการสแกมแบบหลอกโอนเงินแทน แต่มัลแวร์ประเภทนี้ก็ไม่ได้หายไปไหน แต่กลับยังมีการพัฒนาใหม่มากขึ้นทุกวัน หลายครั้งก็มาในคราบแอปพลิเคชันธนาคารปลอมเช่นในข่าวนี้

จากรายงานโดยเว็บไซต์ The Hacker News ได้กล่าวถึงการตรวจพบแคมเปญจากทางแฮกเกอร์กลุ่ม GoldFactory ซึ่งเป็นกลุ่มแฮกเกอร์จากประเทศจีน เข้าโจมตีกลุ่มผู้ใช้งานโทรศัพท์มือถือในเขตเอเชียตะวันออกเฉียงใต้ โดยครอบคลุมประเทศ อินโดนีเซีย, เวียดนาม และ ไทย ซึ่งแฮกเกอร์กลุ่มนี้ก็ไม่ใช่กลุ่มใหม่ แต่ได้เริ่มทำการปฏิบัติการมาตั้งแต่ปี ค.ศ. 2023 (พ.ศ. 2566) แล้ว โดยในช่วงนั้นทางกลุ่มได้ทำการปล่อยแอปพลิเคชันปลอมแฝงมัลแวร์ประเภท Banking Trojan ที่มีชื่อว่า GoldPickaxe, GoldDigger และ GoldDiggerPlus นอกจากนั้นยังมีการตรวจพบว่าแฮกเกอร์กลุ่มนี้ยังมีส่วนเกี่ยวข้องกับมัลแวร์บนระบบ Android ที่มีชื่อว่า Gigabud ซึ่งระบาดในช่วงเวลาเดียวกันอีกด้วย ต่อมาในช่วงปี ค.ศ. 2024 (พ.ศ. 2567) ทางกลุ่มก็ได้มีการเริ่มปล่อยมัลแวร์ในรูปแบบเดียวกันซึ่งแฝงอยู่ภายในแอปพลิเคชันธนาคารปลอม โดยเริ่มจากประเทศไทย และขยายตัวไปยังเวียดนาม ต่อด้วยอินโดนีเซีย

ทางทีมวิจัยจาก Group-IB บริษัทผู้เชี่ยวชาญด้านระบบความปลอดภัยไซเบอร์จากสิงคโปร์ ได้กล่าวถึงการตรวจพบตัวอย่างแอปพลิเคชันปลอมมากกว่า 300 ตัว ที่นำไปสู่การติดมัลแวร์ในประเทศอินโดนีเซียมากถึง 2,200 เครื่อง และหลังจากที่ตรวจสอบให้ลึกมากขึ้นไปกว่านั้น ทางทีมวิจัยพบแอปพลิเคชันปลอมมากถึง 3,000 แอป ที่นำไปสู่การติดมัลแวร์มากถึง 11,000 เครื่อง ซึ่งการปลอมแปลงแอบอ้างแอปพลิเคชันธนาคารนี้ ครอบคลุมถึง 63% ของแอปพลิเคชันธนาคารและการเงินทั้งหมดที่ให้บริการในประเทศอินโดนีเซียเลยทีเดียว

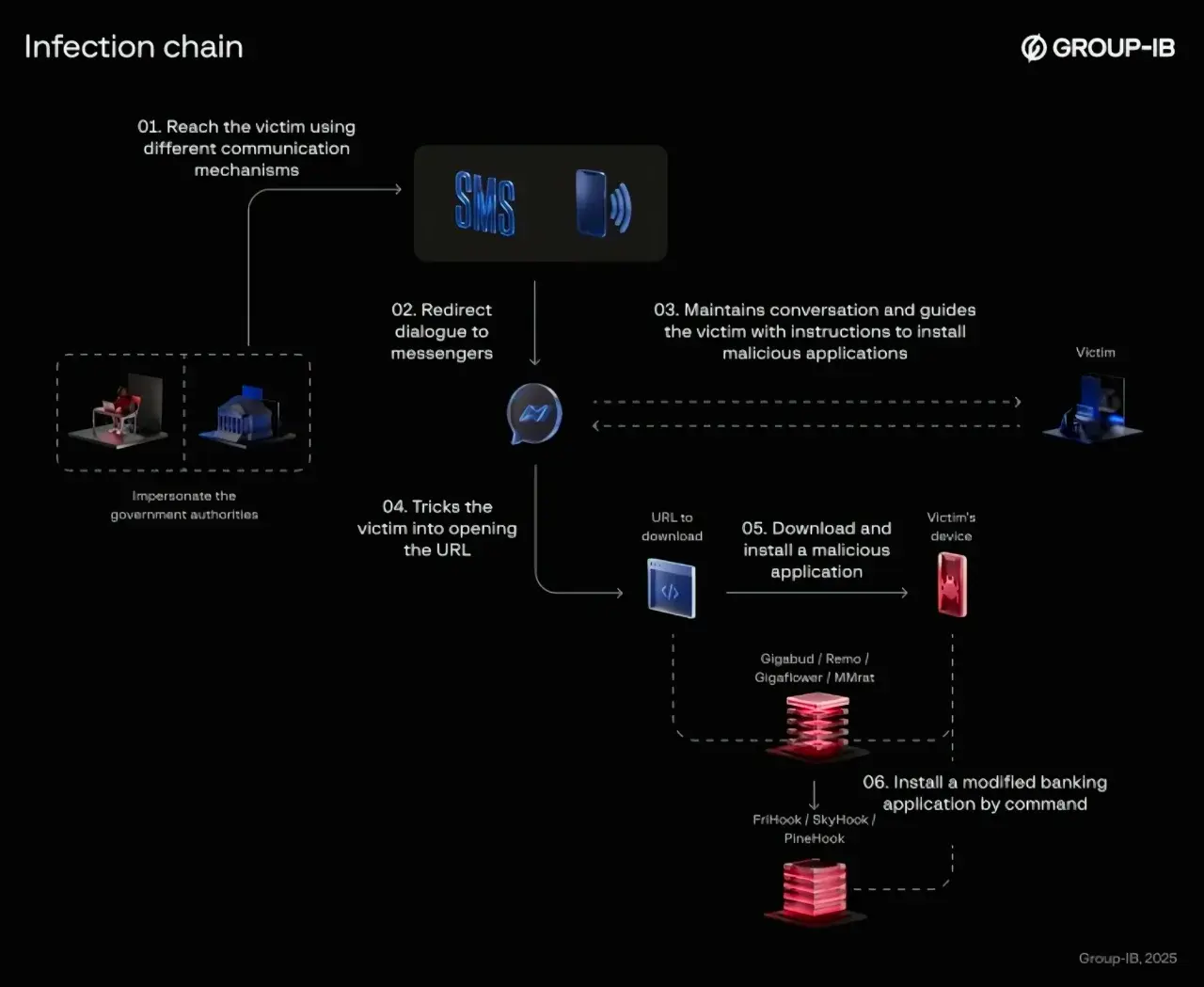

ในส่วนของวิธีการหลอกลวงเพื่อฝังมัลแวร์ลงเครื่องนั้น แฮกเกอร์จะปลอมตัวแอบอ้างว่าเป็นหน่วยงานจากรัฐบาลหรือองค์กรใหญ่ ๆ ที่มีความน่าเชื่อถือสูง ส่งข้อความสั้น (SMS หรือ Short Message Service) หรือ อาจใช้การโทรหาเหยื่อ หลอกให้เหยื่อเข้าสู่แอปพลิเคชันส่งข้อความ (ซึ่งในที่นี่จะเป็น Zalo แอปพลิเคชันยอดนิยมของประเทศอินโดนีเซีย) เพื่อให้เหยื่อคลิ๊กลิงก์ที่ถูกส่งมาภายในแอปพลิเคชันนั้น ซึ่งในระหว่างการหลอกให้เหยื่อคลิ๊กลิงก์เพื่อติดตั้ง ทางแฮกเกอร์ก็จะทำการติดต่อสื่อสารกับเหยื่อเพื่อปั่นประสาท ล่อลวงเหยื่ออยู่คลอดเวลาให้ไม่ทันคิดคำนึง โดยแอปปลอมที่ดาวน์โหลดมานั้น สามารถนำไปสู่การดาวน์โหลดมัลแวร์หลากสายพันธุ์ลงมาติดตั้ง ซึ่งอาจเป็น Gigabud, Gigaflower, Remo, หรือ MMRat ก็ได้ หลังจากนั้นตัวมัลแวร์ก็จะดึงมัลแวร์ตัวช่วย อย่าง FriHook, SkyHook, และ PineHook ลงมา ซึ่งมัลแวร์เหล่านี้จะถูกใช้สำหรับการเชื่อมต่อเพื่อควบคุมแอปพลิเคชัน หรือ การทำ Hooking ลงมาเพื่อเชื่อมต่อกับแอปพลิเคชันเป้าหมาย ซึ่งมัลแวร์ทั้ง 2 กลุ่ม นี้จะมีฟังก์ชันที่เหลื่อมกันหลายตัว

1.การซ่อนรายชื่อแอปพลิเคชันที่สามารถเข้าถึงการใช้งานโหมดช่วยเหลือคนพิการ หรือ Accesibility Mode

2.การป้องกันการถูกตรวจจับว่าใช้การถ่ายทอดหน้าจอ (Screencast) อยู่

3.การปลอมแปลงลายเซ็น (Spoofing Signature) ของแอปพลิเคชันบน Android

4.การซ่อนแหล่งที่มาของไฟล์ติดตั้ง

5.การเปิดทางให้ใช้งาน Integrity Token จากผู้แจกจ่าย (Providers) แบบดัดแปลง

6.การเก็บข้อมูลจำนวนเงินในบัญชี (Balance) ของเหยื่อ

ทางทีมวิจัยยังได้กล่าวว่า มัลแวร์ Gigagflower ที่เป็นหนึ่งในรายชื่อมัลแวร์ที่กล่าวมาข้างต้นนั้นเป็นการพัฒนาต่อยอดมาจากมัลแวร์ Gigabud ที่มีการสนับสนุนการใช้งานคำสั่งต่าง ๆ มากมายถึง 48 คำสั่ง เช่น การที่สตรีมมิ่งหน้าจอและพฤติกรรมต่าง ๆ ที่เกิดขึ้นบนเครื่องไปให้แฮกเกอร์รับชมแบบตามเวลาจริง (Real-time), การดักเก็บข้อมูลการพิมพ์ (Keylogging), การอ่านข้อมูลในส่วนของ User Interface, การสร้างหน้าจออัปเดตปลอมเพื่อหลอกลวงเหยื่อ, การใช้หน้าจอใส่รหัส PIN ปลอมเพื่อหลอกเก็บรหัส PIN จากเหยื่อ, หน้าจอลงทะเบียนสร้างบัญชีปลอมเพื่อหลอกเก็บข้อมูลของเหยื่อ, รวมไปถึงการใช้อัลกอริทึ่มเพื่อเก็บข้อมูลจากรูปภาพที่เป็นรูปบัตรยืนยันตัวตน (Identification Card หรือ ID Card) ของเหยื่อ และฟีเจอร์ล่าสุดที่กำลังพัฒนาอยู่คือ เครื่องมือสำหรับการอ่าน QR Code ซึ่งคาดว่ามัลแวร์ตัวนี้จะถูกนำไปใช้ในแคมเปญในประเทศเวียดนามที่บัตรประชาชนมีการใช้ QR Code เพื่อนำเอามาเก็บข้อมูลบัตรประชาชนโดยเฉพาะ ซึ่งมัลแวร์ตัวนี้นั้นปัจจุบันกำลังอยู่ในขั้นทดสอบอยู่

นอกจากนั้นทางทีมวิจัยยังได้เปิดเผยถึงพฤติกรรมที่แปลกประหลาดของแฮกเกอร์กลุ่มดังกล่าว คือ ถ้าพบว่าเหยื่อใช้งานโทรศัพท์มือถือ iOS อยู่ จะทำการสั่งให้เหยื่อไปขอยืมโทรศัพท์ที่ใช้ระบบปฏิบัติการ Android จากเพื่อนหรือญาติ เพื่อปฏิบัติตามขั้นตอนที่สั่งต่อไป ซึ่งคาดว่าพฤติกรรมดังกล่าวมาจากระบบการรักษาความปลอดภัยของ iOS ที่มีความเข้มแข็ง ทำให้การพัฒนามัลแวร์ทำได้ยากลำบากจนต้องพึ่งกลยุทธ์แบบแปลกประหลาดแบบนี้

“ฆๅตกรเด็กวัด ลากศwใส่กระเป๋าเผากลางดึก ลบชีวิตปลิดชีพกะlทย

“ฆๅตกรเด็กวัด ลากศwใส่กระเป๋าเผากลางดึก ลบชีวิตปลิดชีพกะlทย นรกแตกก่อนวันเซ็นสัญญา F16 ไทยบึ้มสะพาน คืนหมาหอน "ฮุนเซน" อกแตก แพ้หมดรูป จำยอมเซ็นสงบศึก

นรกแตกก่อนวันเซ็นสัญญา F16 ไทยบึ้มสะพาน คืนหมาหอน "ฮุนเซน" อกแตก แพ้หมดรูป จำยอมเซ็นสงบศึก "โรเซ่ BLACKPINK" คว้าอันดับสาวหน้าสวยที่สุดในโลก ปี 2025..ส่วนสาวไทยก็ไม่น้อยหน้า คว้าอันดับ 3 มาครอง

"โรเซ่ BLACKPINK" คว้าอันดับสาวหน้าสวยที่สุดในโลก ปี 2025..ส่วนสาวไทยก็ไม่น้อยหน้า คว้าอันดับ 3 มาครอง พ่อแม่เปิดกล้องหัวใจแทบสลาย แม่บ้านแอบใส่ "เดทตอล" ในขวดนมให้ลูกน้อยกิน

พ่อแม่เปิดกล้องหัวใจแทบสลาย แม่บ้านแอบใส่ "เดทตอล" ในขวดนมให้ลูกน้อยกิน เจาะสเปก กริเพน ทําไมกองทัพไทยถึงเลือกใช้

เจาะสเปก กริเพน ทําไมกองทัพไทยถึงเลือกใช้ นายกรัฐมนตรีกัมพูชา “ฮุน มาเนต” เรียกร้องให้สื่อมวลชนรายงานข่าวชายแดนกัมพูชา–ไทยอย่างถูกต้องตามจริยธรรมวิชาชีพ

นายกรัฐมนตรีกัมพูชา “ฮุน มาเนต” เรียกร้องให้สื่อมวลชนรายงานข่าวชายแดนกัมพูชา–ไทยอย่างถูกต้องตามจริยธรรมวิชาชีพ เขมรเผย เราจะเป็นเพื่อนบ้านไทยอย่างถาวร

เขมรเผย เราจะเป็นเพื่อนบ้านไทยอย่างถาวร เผยประวัตินักธุรกิจอายุน้อยร้อยล้าน ผู้ต้องสงสัยฆ่าหนุ่มขับอัลติสบนทางด่วน พบมีหมายจับพยายามฆ่าด้วย

เผยประวัตินักธุรกิจอายุน้อยร้อยล้าน ผู้ต้องสงสัยฆ่าหนุ่มขับอัลติสบนทางด่วน พบมีหมายจับพยายามฆ่าด้วย ศาลสั่งจำคุกตลอดชีวิต "จ้านฮ่าวหลี่" คดีฉ้อโกงพันล้านหยวน

ศาลสั่งจำคุกตลอดชีวิต "จ้านฮ่าวหลี่" คดีฉ้อโกงพันล้านหยวน เมื่อเกิดภาวะ รักเขาข้างเดียว

เมื่อเกิดภาวะ รักเขาข้างเดียว มาตรการ ‘มหาเถรสมาคม’ - ‘คพช.’ กู้คืนศรัทธาวงการสงฆ์: บทเรียนจากปีแห่งการล้างบาง

มาตรการ ‘มหาเถรสมาคม’ - ‘คพช.’ กู้คืนศรัทธาวงการสงฆ์: บทเรียนจากปีแห่งการล้างบาง แนะนำ! เว็บไซต์ ai สามารถวาดรูป [l8+](สร้างฟรี) ผู้ใหญ่เท่านั้น

แนะนำ! เว็บไซต์ ai สามารถวาดรูป [l8+](สร้างฟรี) ผู้ใหญ่เท่านั้น เขมรเผย เราจะเป็นเพื่อนบ้านไทยอย่างถาวร

เขมรเผย เราจะเป็นเพื่อนบ้านไทยอย่างถาวร เผยประวัตินักธุรกิจอายุน้อยร้อยล้าน ผู้ต้องสงสัยฆ่าหนุ่มขับอัลติสบนทางด่วน พบมีหมายจับพยายามฆ่าด้วย

เผยประวัตินักธุรกิจอายุน้อยร้อยล้าน ผู้ต้องสงสัยฆ่าหนุ่มขับอัลติสบนทางด่วน พบมีหมายจับพยายามฆ่าด้วย คุก 2 ปี "แอน จักรวาล" ไม่รอลงอาญา

คุก 2 ปี "แอน จักรวาล" ไม่รอลงอาญา เมื่อเกิดภาวะ รักเขาข้างเดียว

เมื่อเกิดภาวะ รักเขาข้างเดียว ศาลสั่งจำคุกตลอดชีวิต "จ้านฮ่าวหลี่" คดีฉ้อโกงพันล้านหยวน

ศาลสั่งจำคุกตลอดชีวิต "จ้านฮ่าวหลี่" คดีฉ้อโกงพันล้านหยวน