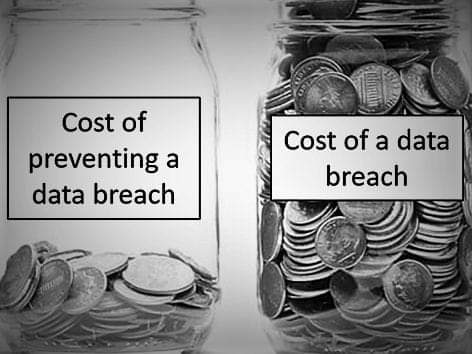

การป้องกันการละเมิดของข้อมูลต้องใช้วิธีเชิงรุกและหลายชั้นที่ตอบสนองถึงจุดอ่อนทางเทคนิค

การป้องกันการละเมิดของข้อมูลต้องใช้วิธีเชิงรุกและหลายชั้นที่ตอบสนองถึงจุดอ่อนทางเทคนิค

พฤติกรรมของพนักงาน และนโยบายความปลอดภัย นี่คือคู่มือที่ครอบคลุมจากมุมมองของบริษัท:

1. เสริมสร้างความมั่นคงของเครือข่ายและความปลอดภัยของโครงสร้างพื้นฐาน

ใช้ไฟร์วอลล์และระบบตรวจจับการบุกรุก (IDS/IPS): ตรวจสอบและบล็อกการเข้าถึงเครือข่ายที่ไม่ได้รับอนุญาต

เครือข่ายเซกเมนต์: จํากัดการเข้าถึงข้อมูลที่ละเอียดอ่อนโดยการแยกเครือข่าย

ข้อมูลการเข้ารหัส: ตรวจสอบให้แน่ใจว่าข้อมูลที่ละเอียดอ่อนได้รับการเข้ารหัสทั้งในการขนส่งและส่วนที่เหลือโดยใช้โปรโตคอลการเข้ารหัสที่แข็งแกร่ง

จุดสิ้นสุดที่ปลอดภัย: ปรับใช้โซลูชันการตรวจจับไวรัส ป้องกันมัลแวร์ และจุดสิ้นสุด

2. ใช้การควบคุมการเข้าถึงที่แข็งแกร่ง

บังคับใช้หลักการของสิทธิพิเศษน้อยที่สุด: ให้พนักงานเข้าถึงข้อมูลและระบบที่พวกเขาต้องการสําหรับการทํางานของพวกเขาเท่านั้น

ใช้วิธีการยืนยันตัวตนที่แข็งแกร่ง: จําเป็นต้องมีการยืนยันตัวตนแบบหลายปัจจัย (MFA) ในการเข้าถึงระบบ

ติดตามกิจกรรมของผู้ใช้: ใช้เครื่องมือบันทึกและตรวจสอบเพื่อตรวจจับการเข้าถึงที่ไม่ได้รับอนุญาตหรือพฤติกรรมที่น่าสงสัย

3. การตรวจสอบความปลอดภัยอย่างสม่ําเสมอและการประเมินความอ่อนแอ

ดําเนินการทดสอบการเจาะลึก: จําลองการโจมตีเพื่อระบุช่องโหว่

ดําเนินการตรวจสอบอย่างสม่ําเสมอ: ประเมินการปฏิบัติตามนโยบายความปลอดภัยและกฎระเบียบของอุตสาหกรรม

Patch Management: อัปเดตและซอฟต์แวร์และระบบแพทช์อย่างสม่ําเสมอเพื่อแก้ไขช่องโหว่

4. การฝึกอบรมและการรับรู้พนักงาน

ดําเนินการฝึกอบรมด้านความปลอดภัย: สอนพนักงานให้รู้จักการหลอกลวงฟิชชิ่ง วิศวกรรมสังคม และภัยคุกคามอื่น ๆ

สร้างวัฒนธรรมความปลอดภัยทางไซเบอร์: ส่งเสริมการรายงานกิจกรรมที่น่าสงสัยโดยไม่กลัวการลงโทษ

บังคับใช้นโยบายความปลอดภัย: สร้างนโยบายที่ชัดเจนเกี่ยวกับการใช้รหัสผ่าน การจัดการอุปกรณ์ และการแชร์ข้อมูล

5. ปกป้องจากภัยคุกคามภายใน

ติดตามกิจกรรมภายใน: ใช้เครื่องมือตรวจจับพฤติกรรมที่ผิดปกติจากพนักงานหรือผู้รับเหมา

ใช้โปรโตคอลทางออก: ปิดใช้งานการเข้าถึงสําหรับพนักงานที่ออกจากทันที

ดําเนินการตรวจสอบประวัติ: ตรวจสอบประวัติของพนักงานใหม่

6. การผสานการทํางานของบุคคลที่สามอย่างปลอดภัย

ผู้ขายเว็ท: ประเมินแนวปฏิบัติด้านความปลอดภัยของคู่ค้าและผู้ขาย

ใช้สัญญา: ตรวจสอบให้แน่ใจว่าข้อตกลงการคุ้มครองข้อมูลอยู่ในตําแหน่งกับบุคคลที่สาม

จํากัดการเข้าถึง: จํากัดการเข้าถึงระบบและข้อมูลที่ละเอียดอ่อนของบุคคลที่สาม

7. สร้างแผนการสํารองข้อมูลและกู้คืนข้อมูล

การสํารองข้อมูลอย่างสม่ําเสมอ: การสํารองข้อมูลในสถานที่ที่ปลอดภัยและนอกสถานที่

การสํารองข้อมูลทดสอบ: ตรวจสอบให้แน่ใจว่าสามารถกู้คืนข้อมูลได้อย่างรวดเร็วในกรณีที่เกิดเหตุการณ์

ใช้การกู้คืนภัยพิบัติ: มีแผนที่จะฟื้นฟูการดําเนินงานระหว่างการละเมิด

8. ใช้เครื่องมือรักษาความปลอดภัยขั้นสูง

ใช้ Zero Trust Architecture: สมมติว่าไม่มีอุปกรณ์หรือผู้ใช้ที่เชื่อถือได้โดยค่าเริ่มต้น

ใช้ AI และ Machine Learning: ระบุและตอบสนองต่อความผิดปกติแบบเรียลไทม์

ปรับใช้ DLP (Data Loss Prevention): ตรวจสอบและควบคุมการถ่ายโอนข้อมูลเพื่อป้องกันการรั่วไหล

9. การปฏิบัติตามกฎระเบียบและมาตรฐาน

ปฏิบัติตามข้อบังคับ: ยึดมั่นในมาตรฐานเช่น GDPR, HIPAA หรือ CCPA ขึ้นอยู่กับอุตสาหกรรมของคุณ

การรับรอง: ได้รับการรับรองเช่น ISO 27001 เพื่อแสดงให้เห็นถึงความมุ่งมั่นในการรักษาความปลอดภัย

10. แผนการตอบสนองเหตุการณ์

เตรียมพร้อมสําหรับการละเมิด: มีทีมที่ทุ่มเทและโปรโตคอลเพื่อจัดการกับเหตุการณ์ด้านความปลอดภัย

Conduct Drills: ทดสอบแผนการตอบสนองเหตุการณ์อย่างสม่ําเสมอ

สื่อสารอย่างโปร่งใส: แจ้งผู้มีส่วนได้เสียและหน่วยงานกํากับดูแลทันทีในกรณีที่มีการละเมิด

โดยการรวมกลยุทธ์เหล่านี้ บริษัทต่างๆ สามารถลดความเสี่ยงของการละเมิดข้อมูลและปกป้องชื่อเสียง ลูกค้า และการดําเนินงานของพวกเขา

มันอึ้งมันจึ้ง!! งานศิลปะ “กล้วยติดผนัง” ในนิวยอร์ก ถูกประมูลได้ในราคากว่า 200 ล้านบาท สร้างสรรค์โดยศิลปินชื่อดังชาวอิตาลี 🙂↔️

มันอึ้งมันจึ้ง!! งานศิลปะ “กล้วยติดผนัง” ในนิวยอร์ก ถูกประมูลได้ในราคากว่า 200 ล้านบาท สร้างสรรค์โดยศิลปินชื่อดังชาวอิตาลี 🙂↔️ เปิดตัวตำรวจสาว นางฟ้าผู้พิสูจน์หลักฐาน สวยและเก่ง ช่วยคลี่คลายคดีแอมไซยาไนด์

เปิดตัวตำรวจสาว นางฟ้าผู้พิสูจน์หลักฐาน สวยและเก่ง ช่วยคลี่คลายคดีแอมไซยาไนด์ 'ไทเลอร์ ติณณภพ' ลูกชาย 'ธานินทร์' ดาวเด่นยุค 80 สู่พระเอกยุคใหม่"

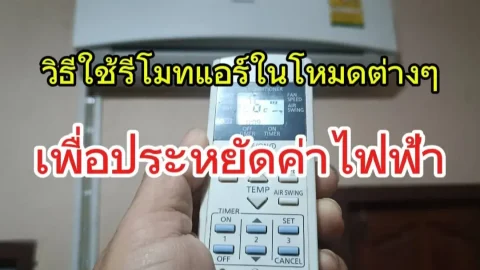

'ไทเลอร์ ติณณภพ' ลูกชาย 'ธานินทร์' ดาวเด่นยุค 80 สู่พระเอกยุคใหม่" วิธีใช้รีโมทแอร์ในโหมดต่าง ๆ เพื่อประหยัดค่าไฟฟ้า

วิธีใช้รีโมทแอร์ในโหมดต่าง ๆ เพื่อประหยัดค่าไฟฟ้า